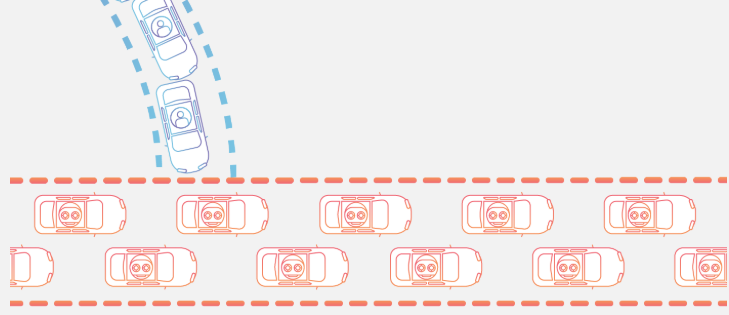

Dağıtılmış hizmet reddi (DDoS) saldırısı, hedefin veya çevresindeki altyapının bir Internet trafiği baskısı ile karşı karşıya kalarak, hedeflenen bir sunucunun, hizmetin veya ağın normal trafiğini bozmak için kötü amaçlı bir girişimdir. DDoS saldırıları, saldırı trafiği kaynağı olarak güvenliği ihlal edilmiş birden çok bilgisayar sistemini kullanarak etkinlik sağlar. Sömürülen makineler bilgisayarları ve IoT cihazları gibi diğer ağa bağlı kaynakları içerebilir . Yüksek seviyeden, DDoS saldırısı, karayoluyla tıkanmış bir trafik sıkışıklığına benzer ve düzenli trafiğin istenen hedefe ulaşmasını önler.

DDoS saldırısı nasıl çalışır?

DDoS saldırısı, bir saldırganın bir saldırı gerçekleştirmek için bir çevrimiçi makine ağının kontrolünü ele geçirmesini gerektirir. Bilgisayarlara ve diğer makinelere (IoT cihazları gibi) kötü amaçlı yazılım bulaşır ve her birini bir bot (veya zombi) haline getirir . Saldırgan daha sonra botnet adı verilen botlar grubu üzerinde uzaktan kontrole sahiptir .

Bir botnet kurulduktan sonra, saldırgan her uzaktan kumanda yöntemiyle güncellenmiş talimatları göndererek makineleri yönlendirebilir. Ne zaman IP adresi bir kurbanın botnet tarafından hedeflenir, her bot bir sonuçlanan potansiyel taşma kapasitesine hedeflenen sunucu veya ağ neden hedefe istekleri göndererek yanıt verecektir reddi hizmet trafik normale. Her bot meşru bir İnternet cihazı olduğundan, saldırı trafiğini normal trafikten ayırmak zor olabilir.

DDoS saldırılarının yaygın türleri nelerdir?

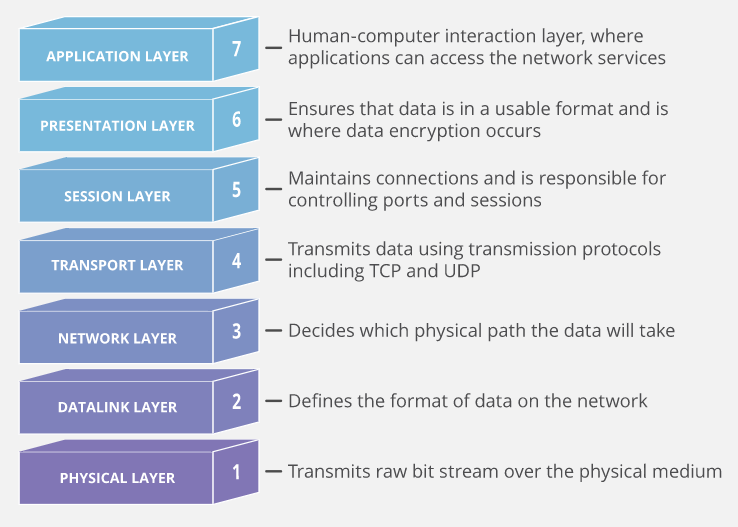

Farklı DDoS saldırı vektörleri, bir ağ bağlantısının değişen bileşenlerini hedefler. Farklı DDoS saldırılarının nasıl çalıştığını anlamak için bir ağ bağlantısının nasıl yapıldığını bilmek gerekir. İnternet üzerindeki bir ağ bağlantısı birçok farklı bileşenden veya “katmanlardan” oluşur. Sıfırdan bir ev inşa etmek gibi, modeldeki her adımın farklı bir amacı vardır. OSI modeli aşağıda gösterildiği gibi, 7 farklı katmanlarda ağ bağlantısını açıklamak için kullanılan kavramsal bir çerçevedir.

Neredeyse tüm DDoS saldırıları, bir hedef cihazın veya trafiği olan bir ağın ezilmesini içermekle birlikte, saldırılar üç kategoriye ayrılabilir. Bir saldırgan, bir veya daha fazla farklı saldırı vektörü kullanabilir veya potansiyel olarak hedef tarafından alınan karşı önlemlere dayalı olarak saldırı vektörlerini devredebilir.